博主看完觉得还行,不过如果用HOOK直接createmutex是不是更方便点呢,不用找地址!不管怎么说,是个方法。

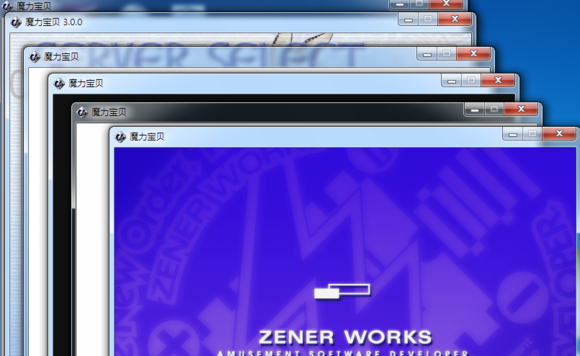

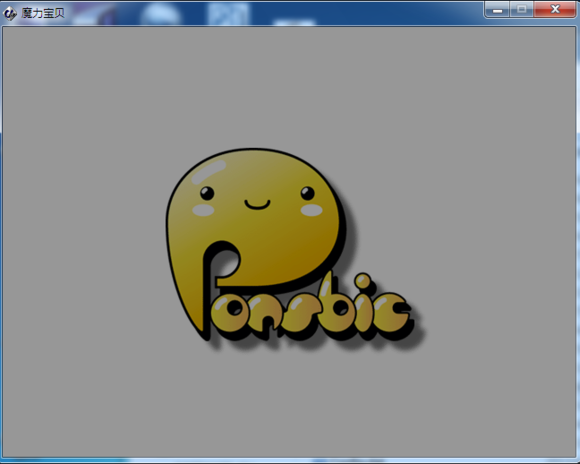

游戏防止多开的方法一般是CreateMutex,那么我们直接对Mutex做手脚就好了, 本菜比也是这几个月才会的,大神请轻喷 我们实验的对象是

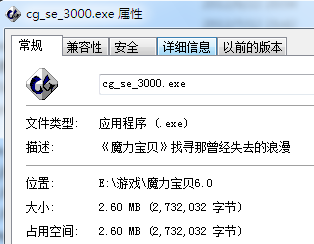

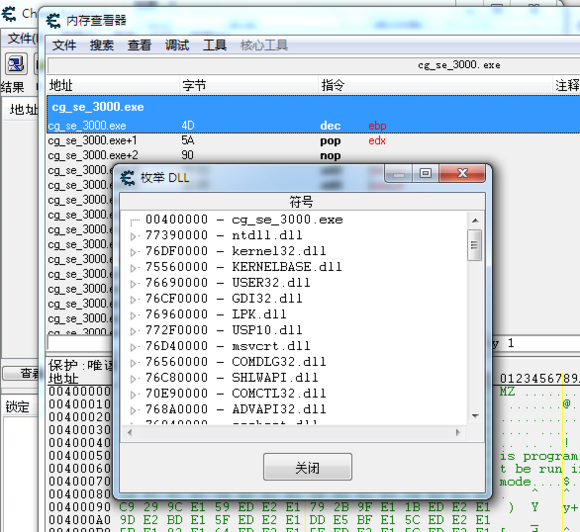

可能用到的工具:IDA,CE(我的是6.2),一只能用的IDE(我的是VS2005) 用PEID看一下cg_se_3000.exe是加了壳的,那么就动态分析好了 首先启动游戏

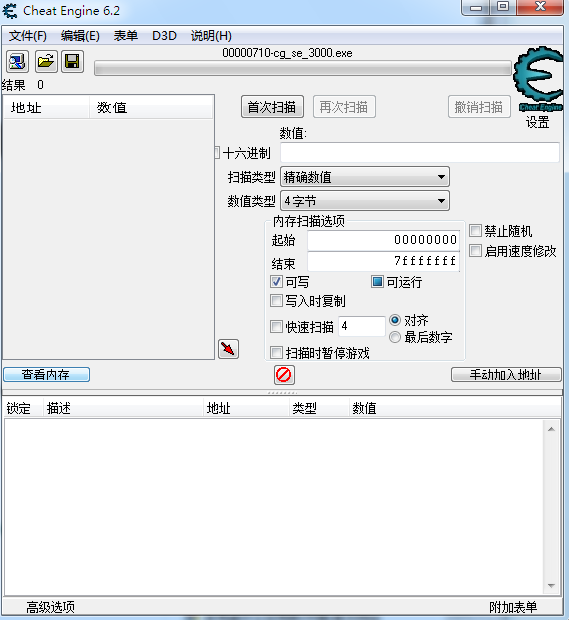

用CE打开cg_se_3000.exe

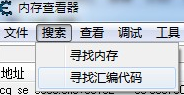

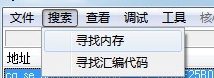

点一下查看内存,再CTRL+ALT+S

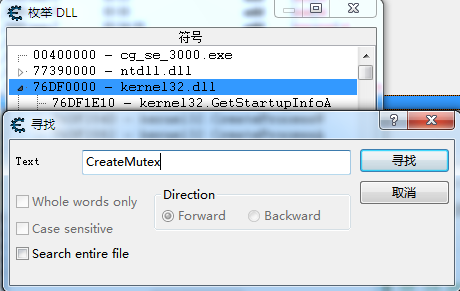

找到kernel32.dll点进去,Ctrl+F搜索CreateMutex(这个函数在kernel32里)

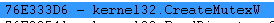

我们会发现一个CreateMutexW和一个CreateMutexA,一个unicode版的一个ANSI版的,根据这个游戏的尿性我认为肯定用CreateMutexA

这个函数的形式如下: HANDLE WINAPI CreateMutex( _In_opt_ LPSECURITY_ATTRIBUTES lpMutexAttributes, _In_ BOOL bInitialOwner, _In_opt_ LPCTSTR lpName ); WINAPI其实就是_stdcall调用方式,参数应该是从右向左入栈,而且不用手动清栈 那么这里调用CreateMutexA的方式目测就是 push szMutexName//互斥体名称 push ? push 0 call CreateMutexA//call 76E3D7D4 那么我们开始搜调用CreateMutex函数的地方吧

搜了一下发现搜不到,怎么回事呢?

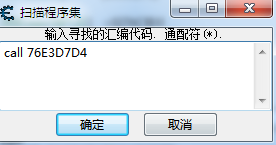

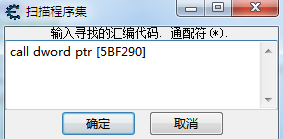

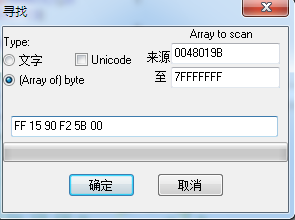

其实一开始我也纠结了很久,后来才想到CreateMutexA的地址有没可能是放在指针里 那么就是call dword ptr[xxx] 那么,直接扫描内存好了。记得勾上16进制哦

不知道为什么,CE的汇编扫描器貌似有问题,直接搜这个也搜不出来。

那么直接搜汇编的机器码好了,随便找一个call dword ptr,可以看到前2个字节都是FF 15

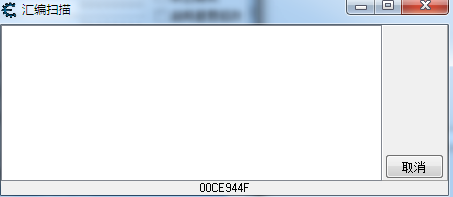

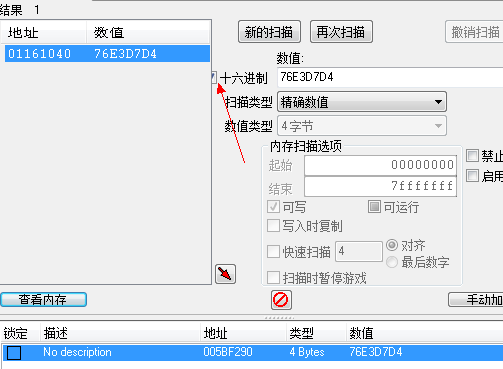

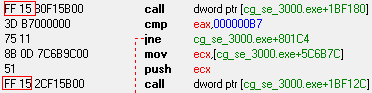

后面的是小端地址,那么005BF290就是90F25B00(关于大小端这里不多赘述,反正就是在intel x86的CPU上,地址是反过来的),于是call dword ptr[5BF290] 就是FF 15 90 F2 5B 00 直接搜内存吧

直接就找到了48019B这个位置

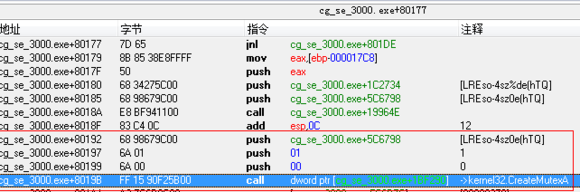

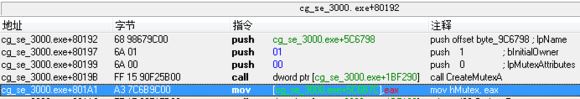

到反汇编里Ctrl+G填48019B,就能看到

应该是我们要的东西了没错

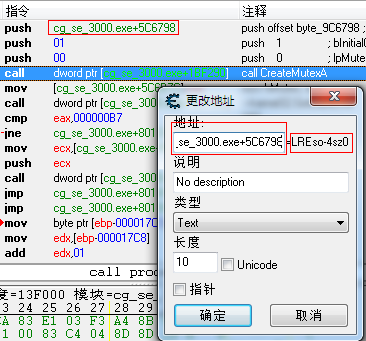

CreateMutex这个函数是有返回值的,返回的是互斥体句柄, 那么后面这条mov 地址, eax就是mov hMutex, eax,也就是 hMutex = CreateMutexA(0, 1, szName); szName的值看一下就好了,这里用处不大

既然我们知道了hMutex句柄的地址(cg_se_3000.exe+5C6B7C) 直接对这个句柄ReleaseMutex不就好了嘛

写了小程序试了下,发现远程释放Mutex根本无效,搜了一下文章发现也是,那么我们只有采用远程注入的方法了~

上文提到,用远程注入的方法,把代码/dll注入。 后来试过代码注入,因为ReleaseMutex和CloseHandle都是只对本线程里的句柄有效,而CreateRemoteThread出来的线程必然不是CreateMutex的线程,所以释放是无效的,其实CreateMutex在WinMain里,也就是整个进程的主线程。 能进入主线程的方法我只想到注入dll,那么这里就讲注入dll好了。

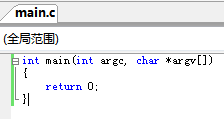

首先你要有一个exe,控制台还是win32还是MFC无所谓了:

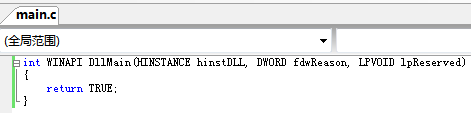

然后你要有一个dll,创建工程的时候选择Win32项目,dll+空项目:

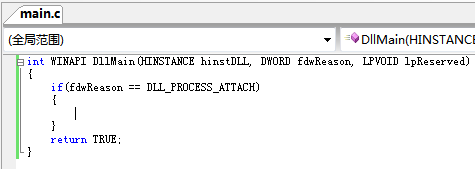

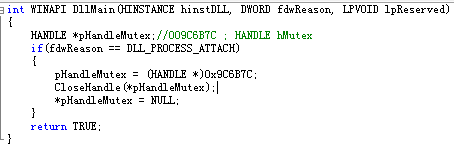

我们先把简单的dll写好,只有当第一次LoadLibrary的时候才执行释放Mutex的动作

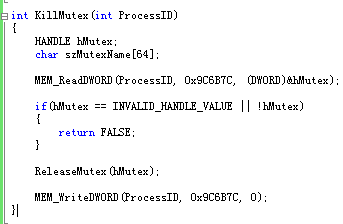

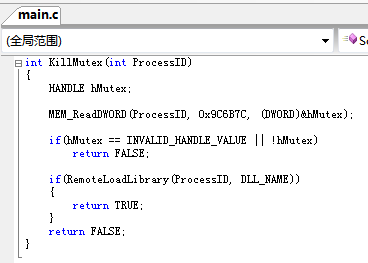

通过指针取得hMutex的值,然后释放它

现在编写注入用的exe

我们先按照远程线程注入dll的步骤,把基础都搭好。

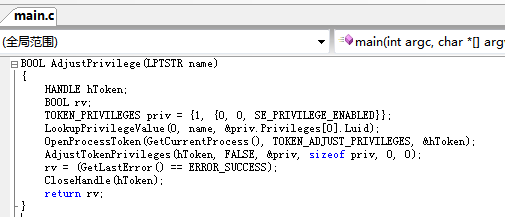

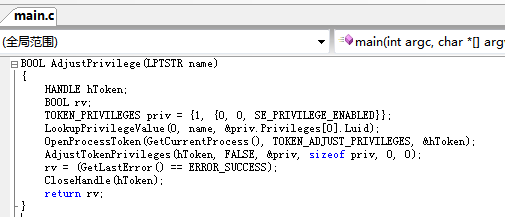

提权:

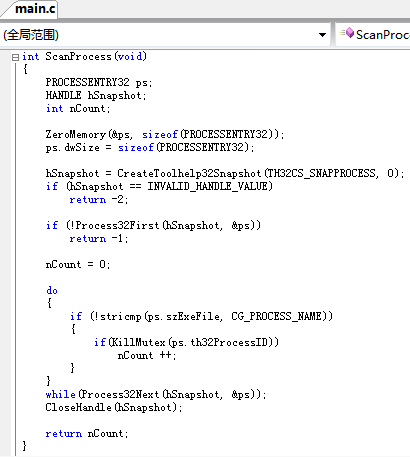

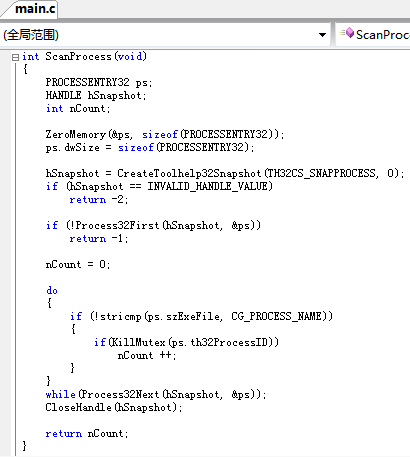

枚举进程:

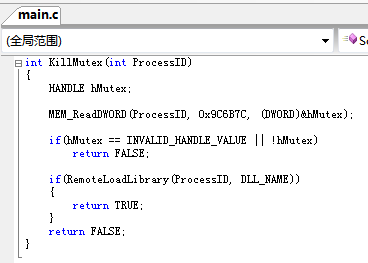

看看是否已经释放过Mutex了,如果未释放,就注入dll:

然后是最常规的dll注入:

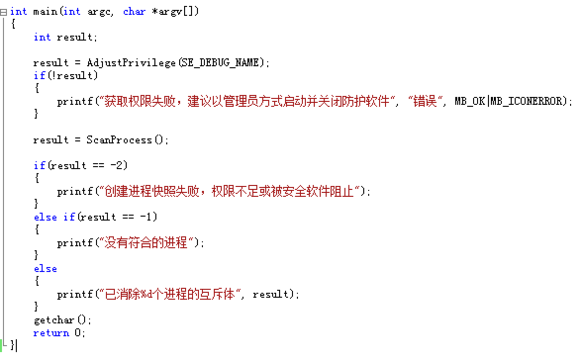

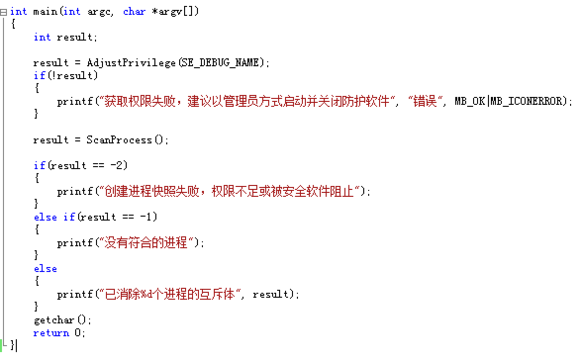

最后完善一下main:

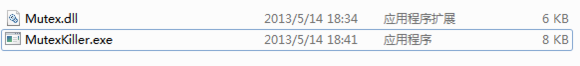

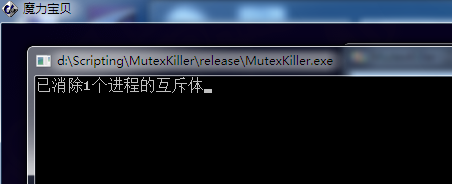

现在release编译一下,把exe跟dll放到同一目录,运行一下:

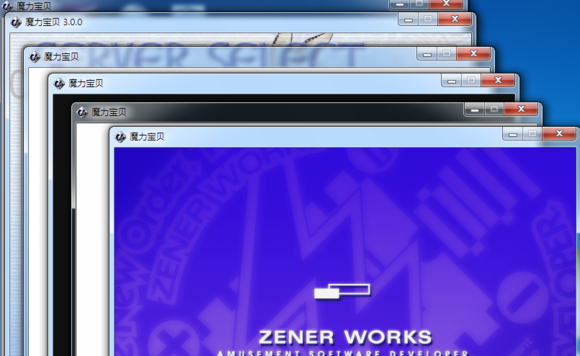

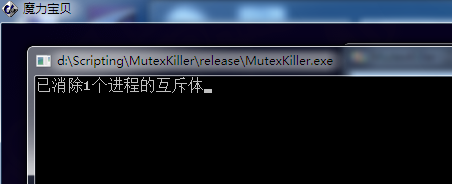

最终效果:

本文链接:https://it72.com/10957.htm

![]()